Det var først da Apple lanserte støtte for Passkeys under utviklerkonferansen WWDC22 at Passkeys ble gjort kjent til et større publikum, men Passkeys er på ingen måte en Apple teknologi.

Hva er Passkeys?

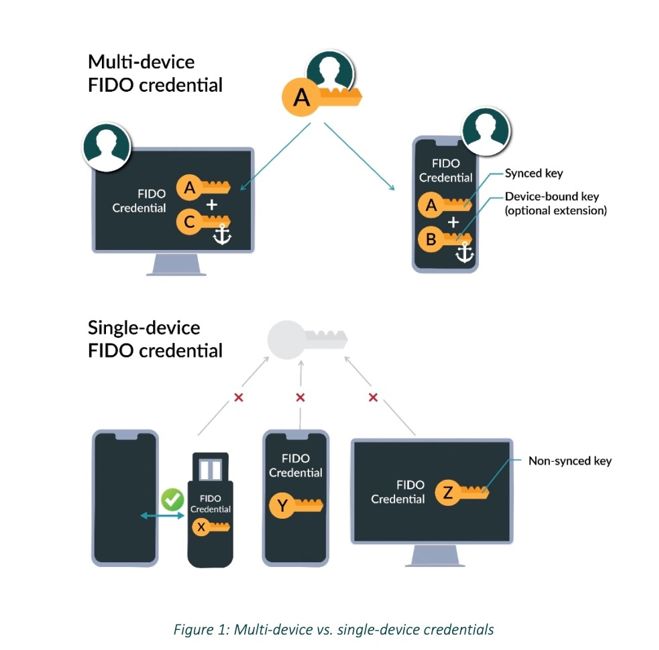

Passkeys er merkenavnet på FIDO Alliance sin teknologi standard for multi-faktor, phishing-resistent autentiseringsteknologi også kjent som multi-device FIDO credentials bygger på FIDO2 standarden som er et samarbeidsprosjekt mellom FIDO Alliance og W3C.

Noen kjenner muligens allerede FIDO2 standarden gjennom moderne hardware nøkler. Standarden ble definert i 2015 og helt siden den gang har nettsteder og fabrikanter av hardware nøkler forsøkt å få brukere til å adoptere denne teknologien.

I Norge er det nok Yubico sin portefølje av hardware nøkler som er mest kjent. Yubico har støttet FIDO2 siden 2018, men behovet for å kjøpe en hardware nøkkel som koster rundt 1000 kroner har begrenset adopsjonen betydelig.

Grunnen til at Passkeys ble etablert

Passkeys er et forsøk på å få masse adopsjon av FIDO2 standarden. I praksis så betyr Passkeys at kravene for FIDO2 har blitt redusert fra å kreve en ekstern hardware komponent til å akseptere en hardware komponent som du allerede har, kort fortalt så blir din mobiltelefon eller datamaskin akseptert som en fysisk to-faktor.

Prinsippet for to-faktor er fortsatt overholdt:

- Noe du vet

- Noe du har

Hvor pin-koden til din mobiltelefon eller passordet til datamaskinen er noe du vet mens tilgang til den fysiske mobiltelefonen eller datamaskinen er noe du har.

Målet med Passkeys er å gjøre det så enkelt å logge på tjenester med Passkeys at brukere vil foretrekke dette over tradisjonelle brukernavn og passord.

Styrket sikkerheten med Passkeys

FIDO2 har et overordnet mål; phishing-resistent autentisering, noe de har oppnådd. Det er ikke lengre mulig å sende en e-post med en link for å lure en bruker til å oppgi brukernavn og passord.

Et annet skritt i riktig retning er at det ikke lengre vil være noen verdi i tilegne seg bruker databasen fra en nettside. Passkeys vil være unike for hvert nettsted, så det å tilegne seg Passkey for nettsted A vil ikke gi en hacker tilgang til nettsted B, noe som har vært et problem når brukere har samme passord flere nettsteder.

Kontogjenoppretting med Passkeys

Både mobiltelefoner og datamaskiner har en tendens til å slutte å virke eller å bli stjålet. Dersom du ikke lengre har tilgang til den fysiske maskinen, så vil Passkey login slutte å virke. Noen økosystemer slik som Apple har innebygget Passkeys portabilitet mellom forskjellig hardware, men generelt så vil kontogjenoppretting bli en langt viktigere angrepsvektor.

Alle tjenester som tilbyr Passkeys må også ha en god rutine for kontogjenoppretting ettersom denne vil bli benyttet langt oftere enn for brukernavn og passord. I de fleste tilfeller vil kontogjenoppretting basere seg på at brukeren har tilgang til sin e-postadresse, noe som vil gjøre sikkerhet rundt e-post enda viktigere enn før.

Sikkerheten er også begrenset av hvordan brukerne har sikret den fysiske maskinvaren som brukes for autentisering. Kjennskap til pin-kode på mobiltelefon samt fysisk kontroll over mobiltelefonen vil være nok til å kunne få tilgang til alle tjenester hvor en bruker autentiserer med Passkeys.

Del Passkeys blant flere personer

Brukernavn og passord blir ofte delt mellom flere personer, noe som ikke uten videre er mulig med Passkeys.

FIDO2 modellen er basert på at en brukerkonto kan ha flere assosierte Passkeys, dette kan være aktuelt både for en bruker som for eksempel både jobber på Mac og Windows.

Klient implementasjoner for deling av Passkeys er ennå begrenset og i de fleste tilfeller kreves det at de to hardware komponentene som skal benyttes er fysisk nær hverandre på tidspunktet som de kobles til mot samme konto. For eksempel så har Apple implementert en løsning hvor man kan bruke Airdrop til å dele Passkeys.

Bruk av Passkeys på delt hardware

I praksis vil Passkeys ikke være mulig å benytte på delt hardware hvor man ikke med sikkerhet kan knytte en person til fysisk hardware. Typiske scenarioer vil være:

- Datamaskiner i delte miljø slik som biblioteker

- Familie iPad med flere brukere

- Point-of-sales systemer

- Delte datamaskiner i for eksempel møterom

Plan for implementering av Passkeys

Passkeys kommer i løpet av 2023 til å bli en teknologi alle har tilgang til å bruke. Vi tror at det kommer til å bli en betydelig adapsjon blant brukere grunnet enkelheten i bruk. Spesielt på veldig personlige tjenester slik som nettbank og kontorer for sosiale medier.

Selv om Passkeys ikke er en perfekt løsning, så løser Passkeys utrolig viktige problemer rundt phishing. Vi tenker at dette er viktig ettersom den øker sikkerheten for de minst sofistikerte brukerne. Selv om det introduserer nye sikkerhetsutfordringer rundt klient sikkerhet så er Passkeys et positivt skritt i riktig retning for de fleste.

Det er vanskelig for oss å se hvordan nettsteder skal kunne basere seg på kun å bruke Passkeys ettersom det vil være scenariorer hvor Passkeys ikke kan benyttes, slik som for brukere på delt hardware eller hvor flere brukere som er geografisk spredt benytter samme nettstedskonto.

Vi tenker at alle tjenester som per i dag benytter seg av brukernavn og passord for autentisering av et større antall brukere bør se på implementering av Passkeys som et alternativ for autentisering.

Har du spørsmål om Passkeys? Ta kontakt med Egil: [email protected]

Skrevet at Egil Fujikawa Nes